美國司法部周四(2月13日)對中國電信設備商華為追加新指控,指控華為密謀違反《反黑法案》(Racketeer Influenced and Corrupt Organizations Act,簡稱RICO)以及竊取六家美國科技公司的商業機密、助其自身發展壯大。

同時,指控書還包含華為違反國際制裁令、跟受制裁的國家(例如:伊朗和北韓)交易的新指控。

華為是全球最大的電信設備製造商,對2019年1月美國司法部的起訴表示不認罪。美國指控華為涉嫌銀行和電匯欺詐,違反美國對伊朗的制裁以及妨礙司法公正。

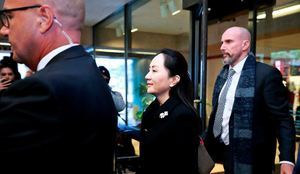

其首席財務官孟晚舟於2018年12月在加拿大轉機時被捕。她辯稱自己無罪,反對從加拿大引渡到美國、接收美國司法的審判。

根據美國司法部2019年1月最早發出的起訴書,孟晚舟、華為以及華為旗下的二家子公司都被指控串謀虛假陳述,隱瞞華為與其在伊朗營運的公司之間的關係、騙取匯豐銀行和其它銀行的金融服務。

美國司法部去年已對中國電信集團華為、華為的美國子公司「華為設備美國公司」(Huawei Device USA Inc.)、伊朗子公司香港星通公司(Skycom Tech Co. Ltd.)提起刑事起訴,同時也對華為首席財務官孟晚舟啟動正式引渡程序。

四名被告共面臨23項刑事起訴,包括涉嫌欺詐及違反美國對伊朗的制裁(13項罪名)以及竊取一家美國公司的商業機密(10項罪名)。

這是美國司法部、聯邦調查局、商務部、國土安全部等跨部門聯合執法的一部份,也是特朗普政府重視保護知識產權活動的最新努力。

司法部周四(2月13日)對外公佈最新針對華為的起訴書,起訴對象擴大至中國電信集團華為、華為的四個官方或非官方子公司——華為設備公司(Huawei Device Co. Ltd)、華為的美國子公司「華為設備美國公司」(Huawei Device USA Inc.)、華為的美國研究機構Futurewei(Futurewei Technologies Inc.)以及華為伊朗子公司香港星通公司(Skycom Tech Co. Ltd.),此外有華為的首席財務官孟晚舟。

新起訴書已增加華為涉及商業機密盜竊指控的內容,指控華為竊取美國多家科技公司——從互聯網絡由器源代碼、蜂窩天線技術到機械人——的非公開知識產權。

起訴書說,華為及其在美國和中國的數家子公司在過去數十年涉嫌竊取包括六家美國科技公司的知識產權,用於發展和營運華為本身的業務。

遭竊取的知識產權包括商業秘密信息、受版權保護的作品,例如互聯網絡由器的源代碼和用戶手冊、天線技術和機械人測試技術。華為及其子公司隨後再將這些不當竊取的收益所得、再投資到包括美國在內的華為全球業務中。

起訴書還列舉華為進行盜用的多個手段,包括:先與知識產權所有人簽訂保密協議,然後不當盜用知識產權、違反協議條款;有時他們也招募其它公司的僱員、從而不當獲得前僱主的知識產權;或使用代理人(例如在研究機構工作的教授)來獲取技術。

作為盜竊知識產權計劃的一部份,華為甚至還制定了一項獎勵計劃,獎勵那些從競爭對手那裏獲得機密信息的員工。該政策明確規定,提供有價值信息的華為員工將獲得公司的經濟獎勵。

起訴書指,通過竊取外國公司的技術和知識產權,華為得以大幅度削減研發成本和相關的產品延誤,給其帶來了明顯而又不公平的競爭優勢。

而華為在被指控存在不法行為時,卻一再向美國官員,包括聯邦調查局特工和美國眾議院情報委員會的代表做虛假陳述。同樣,華為還進行阻撓性行為,以最大程度地降低在美遭遇訴訟和刑事調查的可能性,包括最終導致起訴的調查。

起訴書還增加了對華為及其子公司違反美國、歐盟、聯合國制裁,跟指定國家或地區從事商業和技術項目的新指控。

華為的內部文件顯示,其跟伊朗以及北韓存在受管制的業務往來。在華為內部,代碼「A2」代表伊朗,「A9」代表北韓。

華為案件將在紐約市東區(布魯克林)的聯邦法庭和華盛頓州西區聯邦法院審理。

值得一提的是,周四新增的違反美國《反黑法案》。該法案專注於敲詐勒索,並允許審判曾指使或幫助他人犯罪的集團領導人。該法案關閉了一個法律漏洞,令指使他人犯罪的人即使沒有親自犯罪也一樣將受到法律制裁。

本案的詳細內容請見本報2019年的相關報道:

-------------------

局勢持續演變

與您見證世界格局重塑

-------------------

🔔下載大紀元App 接收即時新聞通知:

🍎iOS:https://bit.ly/epochhkios

🤖Android:https://bit.ly/epochhkand

📰周末版實體報銷售點👇🏻

http://epochtimeshk.org/stores