據新聞媒體網站「Motherboard」報道指出,最近發現一種專門針對SMS簡訊的惡意攻擊,受害者幾乎感受不到攻擊,且諷刺的是,電信產業似乎間接批准這種攻擊。《Motherboard》記者Joseph Cox就因電話號碼遭黑客攻擊,將自己的經歷公諸於世,最誇張的是,攻擊者只花16美元就搞定一切。當Cox聯絡其他簡訊轉發服務供應商時,其中一些供應商回報說以前見過這種攻擊。

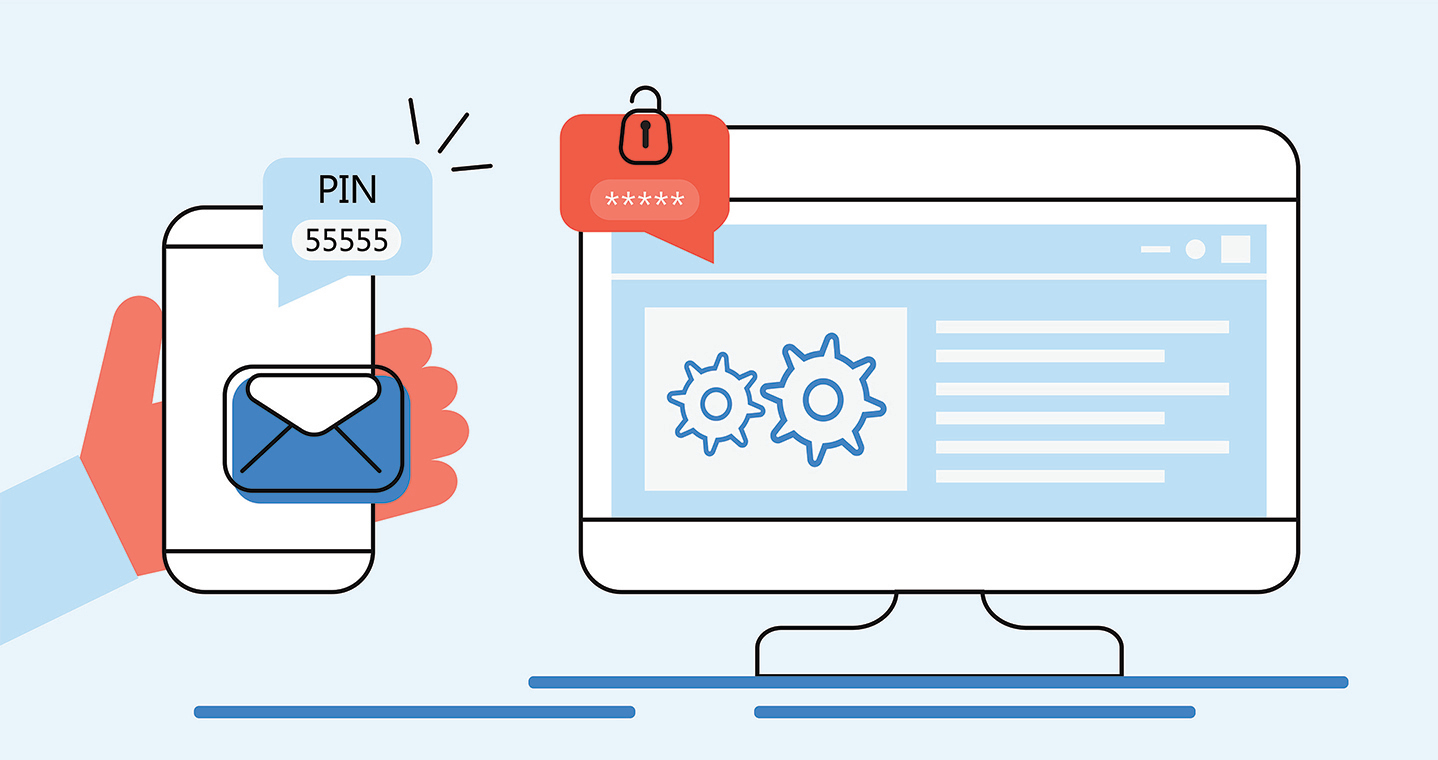

這次攻擊利用針對企業的短信管理服務,悄悄地將受害者的短信轉發給黑客,讓他們獲得任何通過短信發送的雙因素代碼或登錄鏈接。在Motherboard的一份報告中,發現了一種新發現的對短信的攻擊,受害者幾乎看不到,而且似乎得到了電信行業的認可。

有時,提供服務的公司並不會向被轉發的號碼發送任何形式的信息,要麼是征求允許,要麼甚至是通知機主,他們的短信現在要轉給別人。利用這些服務,攻擊者不僅能夠攔截收到的短信,而且還能回覆。

據報道,「Motherboard」使用服務的公司已修復漏洞,但仍有許多供應商沒有任何動作,且似乎也沒人要求這些公司負責。當被問到為甚麼會讓這種攻擊真的發生,AT&T和Verizon只建議Cox聯繫美國行動通訊產業協會(Cellular Telecommunications Industry Association,CTIA)。但CTIA並未立即發表評論,僅表示目前沒有跡象表明有任何潛在威脅的惡意活動,抑或任何顧客受影響。

長久以來,駭客早發現許多利用SMS和蜂巢系統漏洞以獲取他人簡訊的攻擊手法,如SIM卡劫持(SIM Swapping)和SS7(Signaling System Number 7)攻擊就流傳好多年了,有時甚至用來鎖定名人。但透過SIM Swapping攻擊,使用者很容易查覺自己被攻擊,因為使用者的手機完全連不到蜂巢網路。但如果透過簡訊轉發,可能要過很久才會發覺有人收了你的簡訊,這讓攻擊者有足夠時間劫持你的賬號。

簡訊攻擊的主要疑慮莫過於對其他賬號的安全造成影響。如果攻擊者能將發送到你手機號碼的密碼重置連結或代碼拿到手,他們就能劫持你的賬號。《Motherboard》透過Postmates、WhatsApp和Bumble發現,有時簡訊也會用來發送登錄連結。

這著實提醒我們,今後與安全相關的任何事情都應儘可能避免使用簡訊。對2FA驗證,最好使用像Google Authenticator或Authy之類App。一些密碼管理器甚至支援2FA內建,如1Password。

當前仍不乏有許多服務和公司只把簡訊當成第二身份驗證因素,尤以金融業最臭名昭彰。你必須確保密碼安全且獨一無二,然後再致力遠離簡訊服務,並促使電信產業進一步提升安全性。

Motherboard的記者Joseph Cox還說,曾有人成功地對他的號碼進行了攻擊,而攻擊者只花了16美元。當他聯系其他提供短信轉發服務的公司時,他們中的一些人表示以前也見過這種攻擊。◇

------------------

📰支持大紀元,購買日報:

https://www.epochtimeshk.org/stores

📊InfoG:

https://bit.ly/EpochTimesHK_InfoG

✒️名家專欄:

https://bit.ly/EpochTimesHK_Column