彭博社周四(10月4日)報道說,通過製造過程中被插入的微小晶片,亞馬遜網絡服務和蘋果營運的數據中心設備可能受到中共政府的監視。但是蘋果和亞馬遜強烈否認這個說法。

彭博社引述匿名政府和公司消息來源說,這些晶片是美國政府2015年啟動的一項絕密調查的對象。這些晶片被用來蒐集美國公司的知識產權和商業機密,可能是被一家服務器公司Supermicro在安裝機器的時候插入。Supermicro是一家美國公司,但是它的製造分包商在中國。

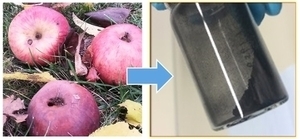

彭博社報告說,2015年,亞馬遜欲收購初創公司Elemental Technologies,因此對它進行評估。亞馬遜聘請了第三方公司對Elemental進行安全審查。測試者在服務器的主板上發現了一個微小晶片,大約一粒米大小。這不屬於主板的原始設計。

亞馬遜向美國當局報告了這個發現,在情報界引發震動。Elemental的服務器出現在國防部數據中心,中情局無人機操作部門,海軍軍艦機載網絡上。而且Elemental只是Supermicro的數百名客戶之一。

在隨後的絕密調查中,調查人員確定,那些晶片允許攻擊者建立一個進入任何網絡的隱形通道。多名知情人說,調查人員發現那些晶片是在中國製造分包商的工廠裏插入的。

這種硬件攻擊比人們已經習以為常的軟件攻擊更嚴重。硬件黑客攻擊更難消除,可能更具有破壞性,可能導致長期的、隱形的信息盜竊。間諜機構願意投資大量金錢和時間來實施這種攻擊。

間諜有兩種方式改變電腦設備的內臟。一個是阻截,也就是在設備從製造商運送到客戶的過程中操縱設備。另外一個方法是從一開始就在設備裏種下木馬。

中共實施第二種攻擊特別有優勢。中國製造全世界75%的移動手機和90%的個人電腦。不過,要實施「種植式攻擊」意味著需要對產品的設計有深刻的了解,需要在工廠裏操縱元件,需要確保埋藏木馬的設備通過全球物流鏈準確抵達目的地。這就像在長江上游丟下一根木棍,然後確保它流到西雅圖岸邊那樣難以達成。

但是兩名官員告訴彭博社,美國調查人員的確發現:那些間諜晶片在設備製造過程中被插入設備,並且是由中共解放軍的人員實施。在Supermicro,中共間諜似乎發現了實施「供應鏈攻擊」的一條完美通道。

一名官員說,調查人員發現,中共的這個行動最終影響到30家公司,包括一家大銀行、政府承包商、和世界上最有價值的公司——蘋果。蘋果是Supermicro的重要客戶,曾經計劃從它那裏訂購3萬台服務器,以建立新的全球數據中心網絡。蘋果公司3名內部人士說,在2015年夏天,蘋果在Supermicro主板上發現了惡意晶片。蘋果次年切斷了跟Supermicro的關係。

蘋果、亞馬遜和Supermicro否認彭博社的報告。蘋果說它沒有發現報告中所說的晶片。Supermicro否認它在製造過程中插入晶片。

蘋果向CNBC強烈否認彭博社報告,說報告作者可能獲得錯誤信息。「我們的最好猜測是,他們將他們的故事跟先前報道的2016年的一宗事件混淆。當時我們在我們實驗室一台Supermicro服務器上發現一台被感染的驅動器。這個一次性事件被確定為是偶然的,不是針對蘋果的攻擊。」

亞馬遜也否認報道,它告訴彭博社:「我們沒有發現支持惡意晶片或硬件篡改指控的證據。」

彭博社報告說,此次硬件攻擊並沒有造成客戶數據被盜竊。

中共長期以來被懷疑通過中國製造的硬件從事大規模間諜行動。美國科技使用的大多數電子元件是在中國製造。過去一年,包括華為和中興等元件製造商以及監控錄像頭製造商海康韋視都受到美國政府的強烈懷疑和審查。

知識產權盜竊是特朗普政府對中共發起貿易戰的主要原因之一。

------------------

📰支持大紀元,購買日報:

https://www.epochtimeshk.org/stores

📊InfoG:

https://bit.ly/EpochTimesHK_InfoG

✒️名家專欄:

https://bit.ly/EpochTimesHK_Column